Datenpanne bei Zendesk

Inhalt dieses Artikels

Update: Nach 22 Tagen und unzähligen Rückfragen weigert sich die Rechtsabteilung von Zendesk weiterhin, uns hinsichtlich der Datenpanne zu unterstützen. Ein Armutszeugnis und eindeutig ein Verstoß gegen die DS-GVO. Firmen, die Zendesk nutzen, sollten dringend über eine offizielle Meldung bei einer Aufsichtsbehörde nachdenken und ihren Anbieter Zendesk schriftlich um Stellungnahme zum Vorfall bitten. Denn Zendesk kehrt gerade alles einfach unter den Teppich und hofft wohl, dass es keiner merkt.

Beim international renommierten Anbieter für Ticketsysteme und Customer Success bzw. Customer Relationship Management Software (CRM) gab es letzte Woche eine Datenpanne. Die datenschutzrechtliche Meldung erfolgte erst neun Tage nach Bekanntwerden. Zu spät für die Vorgaben der DS-GVO. Ein spannender Praxisfall für die gerade angelaufene Prüfung auf „Datenschutzverletzungen bei (Unter-)Auftragverarbeitern“1)https://www.lda.bayern.de/de/kontrollen.html durch das Bayrische Landesam für Datenschutzaufsicht (BayLDA) mit erheblichen Auswirkungen für europäische Unternehmen.

Anmerkung am Rande: ITK SECURITY GmbH nutzt Zendesk nicht. Wir verfügen bei einer Vielzahl von Cloud-Anbietern über Basis-Accounts mit Testdatensätzen, um bei solchen Vorfällen immer aus erster Quelle informiert zu werden und objektiv berichten zu können.

Meldepflicht von Datenpannen

Wie im Video unseres Datenschutz-Videoblogs2)https://www.youtube.com/watch?v=izEqZy0tPek erläutert, regeln die Art. 333)https://dsgvo-gesetz.de/art-33-dsgvo/ und 34 DS-GVO4)https://dsgvo-gesetz.de/art-34-dsgvo/ den Umgang mit sogenannten Datenpannen.

Wie es zur Datenpanne kommt ist dabei im ersten Schritt unerheblich. Ob durch eine technische Sicherheitslücke wie dem Klassiker der sogenannten SQL-Injection, durch einen WordPress Bug oder wegen eines verlorenen USB Sticks, die Folgen können erheblich sein.

Nur dann, wenn die Datenpanne „voraussichtlich nicht zu einem Risiko“ für den Betroffenen führt, kann sich die offizielle Meldung an die Aufsichtsbehörden erledigen. Nicht zu einem Risiko führt es aber wohl nur in wenigen Fällen, wo es vielleicht um eine Mailingliste ohne zugehörige Speicherung von Namens- und Adressdaten der Mitglieder geht. In allen anderen Fällen ist regelmäßig die Aufsichtsbehörde zu informieren.

Das sollte angesichts des im Raum stehenden Bußgeldrahmens von bis zu 10 Mio. Euro bzw. 2% des Umsatzes auch unbedingt erfolgen.

Das BayLDA beispielsweise stellt hierzu ein Onlineportal zur Meldung einer Datenschutzverletzung für Verantwortliche5)https://www.lda.bayern.de/de/datenpanne.html bereit.

Meldung durch Betroffene

Die Meldung einer Datenpanne hat innerhalb 72 Stunden zu erfolgen. Ein Überschreiten der Frist ist nur in begründeten Fällen möglich. In aller Regel sollte diese Frist unbedingt eingehalten werden, denn des winken nicht nur empfindliche Strafen.

Auch können Betroffene eine Meldung machen, wenn Sie der Meinung sind, dass der Verantwortliche Daten so verarbeitet, dass die Betroffenenrechte verletzt werden. Diese Meldung wird dann als Beschwerde im Sinne des Art. 77 DS-GVO7)https://dsgvo-gesetz.de/art-77-dsgvo/ durch die Aufsichtsbehörde bearbeitet.

Die Meldung durch Betroffene selbst kann ebenfalls online erfolgen, zudem können solche Meldungen auch als Anregung zur Kontrolle aufgefasst werden. Beides dürfte die „Hemmschwelle“ einer Meldung auf Seiten der Geschädigten deutlich reduzieren.

Recht anschaulich zusammengestellt hat unsere Aufsichtsbehörde in Bayern das Ganze im Dokument VIII Umgang mit Datenpannen – Art. 33 und 34 DS-GVO9)https://www.lda.bayern.de/media/baylda_ds-gvo_8_data_breach_notification.pdf.

Meldung versus Benachrichtigung

Neben der Meldung an die Aufsichtsbehörde gibt es aber noch eine zweite mögliche Konsequenz. Wenn ein hohes Risiko für die Rechte und Freiheiten der Betroffenen besteht, ist zusätzlich jeder einzelne Betroffene zu informieren.

In der Praxis stellt dies oft eine viel größere Hürde dar als die zunächst einmal „nicht-öffentliche“ Meldung an die Datenschutzaufsicht. Gerade bei großen, internationalen Unternehmen wächst der zu informierende Personenkreis schnell auf irre Zahlen. 49 Millionen Kontaktdaten von Instagram-Benutzern öffentlich im Internet abrufbar10)https://www.heise.de/newsticker/meldung/Moeglicherweise-Kontaktdaten-von-49-Millionen-Instagram-Nutzern-oeffentlich-4428378.html hier, Hunderte Millionen facebook-Passwörter im Klartext gespeichert11)https://www.heise.de/security/meldung/Facebook-Hunderte-Millionen-Passwoerter-im-Klartext-gespeichert-4342184.html dort. Der Imageschaden für Unternehmen ist immens.

Benachrichtigung, auch nur „für alle Fälle“?

Besonders schwierig wird es immer dann, wenn der Anbieter per se gar nicht weiß, um was für Daten es sich genau handelt. Im Fall von Systemen, die den Nutzern den Austausch beliebiger Nachrichten erlauben – (vermeintlich) sichere Chatsysteme, E-Mail- und Nachrichtendienste, CRM, Vertriebstools, … – muss der Anbieter vom „Worst Case“ ausgehen.

Es könnten Kundendaten, Kontaktdaten, Bankverbindungen, ja ganze Historien dadurch veruntreut werden.

Nicht immer sind die Fälle außerdem so einfach geartet, dass es sich nur um Daten des Betroffenen selbst handelt. Wird z. B. ein betroffenes IT-System nicht nur vom Betroffenen selbst verwendet sondern wird dieses zur Kommunikation mit Dritten verwendet, so könnten auch diese Dritten wiederum betroffen sein obwohl der Auftragsverarbeiter keine direkte Verbindung zu diesem Dritten hat.

Da bleibt oft kaum eine andere Wahl, als die Betroffenen vorsorglich über die Datenpanne zu informieren.

Eine ausführliche Orientierungshilfe zur Meldepflicht und Benachrichtigungspflicht des Verantwortlichen stellt das BayLDA bereit12)https://www.datenschutz-bayern.de/datenschutzreform2018/OH_Meldepflichten.pdf.

Aktueller Praxisfall: Datenpanne bei Zendesk

So geschehen diese Woche beim Cloud-Software Anbieter Zendesk.

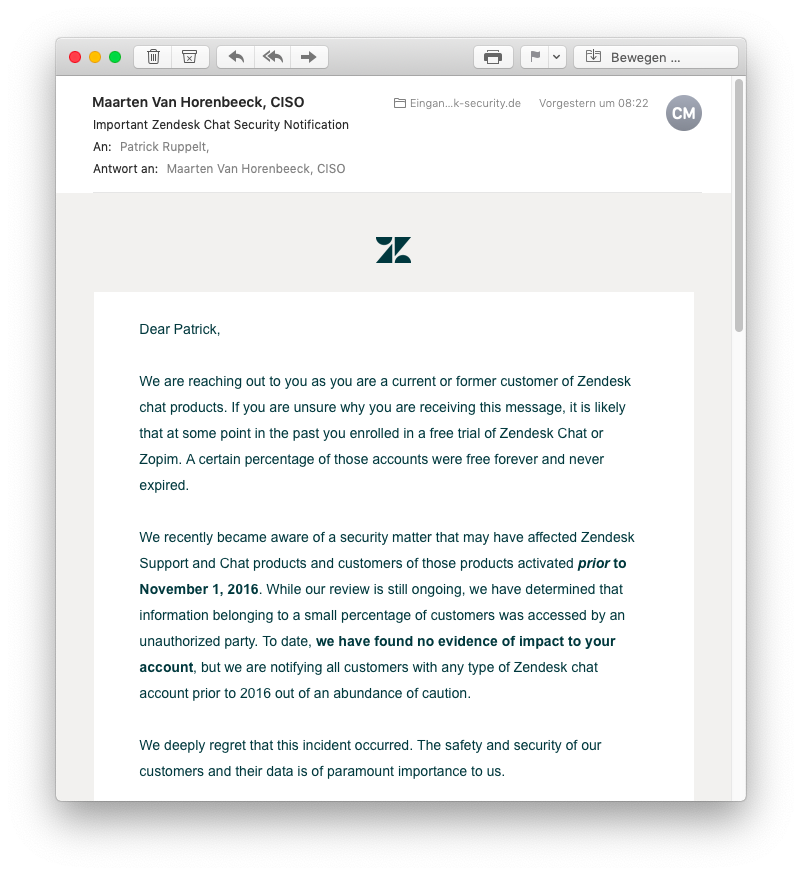

Marketingtechnisch schön verpackt in Formulierungen wie „könnte“, „wir sind nicht sicher“, „rein vorsorglich“ informiert der Anbieter alle Nutzer in einer Rundmail – die im Betreff übrigens keinesfalls die Tragweite des Vorfalls zu umschreiben vermag. Bei nicht-englischsprachigen Nutzern würde die Nachricht wohl eher im Spam-Ordner landen. Ob sie daher überhaupt der rechtlichen Erfordernis einer Benachrichtigung gewachsen ist, sei mal dahingestellt.

Was war passiert? Nun, die Meldungen sind sich darüber nicht so ganz einig. Offenbar herrscht hier noch viel Unklarheit darüber, ob insbesondere auch ein Zugriff auf die Benutzer-Accounts als solches möglich war und/oder tatsächlich stattgefunden hat.

Wenn man der Meldung des Unternehmens trauen darf, hat man nur festgestellt, dass möglicherweise Logindaten einiger Accounts veruntreut wurden.

Glaubt man dagegen dem IT Berichterstatter ZDNet, so sind in 2016 bereits rund 10.000 Benutzer-Logindaten durch Hacker abgegriffen worden13)https://www.zdnet.com/article/zendesk-discloses-2016-data-breach/. Von möglicherweise ist hier keine Rede.

Das englische Infosecurity Magazine beruft sich auf Quellen, nach denen ein Drittanbieter Zendesk über die Veruntreuung dieser 10.000 Accountdaten informiert habe. Darüber hinaus sei auch auf die Verschlüsselungsdaten und Konfigurationsdaten von rund 700 Accounts zugegriffen worden14)https://www.infosecurity-magazine.com/news/zendesk-breach-hits-10000/. Dies wurde gegenüber dem britischen The Register durch Zendesk bestätigt15)https://www.theregister.co.uk/2019/10/02/zendesk_breach_ten_thousand_accounts_2016/.

Laut den Schweizer Kollegen von inside it haben mindestens E-Mail-Adressen, Namen, Telefonnummern sowie zumindest gehashte und „salted“ Passwörter16)https://www.inside-it.ch/articles/55694 das Haus verlassen.

Auf der offiziellen Presseseite von Zendesk dagegen liest man… nichts.

Nur über eine Google Suche fand ich dann doch noch eine „Updated Notice Regarding 2016 Security Incident“18)https://www.zendesk.com/blog/security-update-2019/ vom gestrigen 4.10.2019 in der es heisst:

On September 24, we identified approximately 15,000 Zendesk Support and Chat accounts, (…) whose account information was accessed without authorization (…). For impacted customers, the information accessed from these databases includes the following data:

Quelle: https://www.zendesk.com/blog/security-update-2019/19)https://www.zendesk.com/blog/security-update-2019/

– Email addresses, names and phone numbers of agents and end-users of certain Zendesk products, potentially up to November 2016

– Agent and end user passwords that were hashed and salted – a security technique used to make them difficult to decipher, potentially up to November 2016. We have found no evidence that these passwords were used to access any Zendesk services in connection with this incident.

(…)

UPDATE: We have also determined that certain authentication information was accessed for approximately 7,000 customer accounts (…) we also found an error and identified a group of customers who had a small number of TLS certificates accessed (…)

Diese Stellungnahme des Unternehmens ist durchaus interessant, konstatiert sie doch unter anderem den definitiv erfolgten Zugriff auf Authentifizierungsinformationen von rund 7.000 Kundenaccounts.

Für den Datenschützer umso interessanter, dass das Unternehmen den Vorfall bereits am 24.9.2019 festgestellt haben will, seine Kunden aber trotzdem erst neun Tage später darüber informierte. Diesbezüglich habe ich den Anbieter um eine offizielle Stellungnahme gebeten. Und das nicht ohne Grund, dazu weiter unten noch mehr.

Konsequenzen für (Unter-)Auftragverarbeiter

Nach der DS-GVO lösen Sicherheitsverletzungen bei Dienstleistern eine Meldeverpflichtung bei Verantwortlichen aus. Dies gilt sogar bei weiterer Unterauftragsvergabe. Die Benachrichtigungskette bis zum letzten Betroffenen bleibt davon unberührt20)https://www.rheinhessen.ihk24.de/blob/mzihk24/fairplay/downloads/3878464/9a278911ff6361b194b2d6a896096c1e/Merkblatt-Meldepflicht-bei-Datenschutzverletzungen-data.pdf.

Im Fall von Produkten wie Zendesk hat das weitreichende Auswirkungen. Zendesk stellt seinen über 145.000 Unternehmenskunden mit kostenpflichtigen Accounts21)https://investor.zendesk.com/ir-home/press-releases/press-releases-details/2019/Zendesk-Announces-New-Self-service-Experiences-With-Expanded-AI-powered-Solutions/default.aspx eine Cloudplattform bereit, über die sie ihre gesamte Kundenkommunikation und Servicebearbeitung abwickeln können.

Das heisst, je nachdem, was die direkten Kunden von Zendesk mit dieser Plattform abwickeln, könnten unzählige Unternehmen ebenfalls zur Meldung einer Datenpannen oder Benachrichtigung der Betroffenen verpflichtet sein.

Liegt eine Auftragsverarbeitung vor, ist der Auftragsverarbeiter verpflichtet, den Verantwortlichen unverzüglich zu informieren. Dieser nimmt dann die Meldung an die Aufsichtsbehörde vor.

Quelle: IHK Reinhesse, Meldepflicht bei Datenschutzverletzungen22)https://www.rheinhessen.ihk24.de/blob/mzihk24/fairplay/downloads/3878464/9a278911ff6361b194b2d6a896096c1e/Merkblatt-Meldepflicht-bei-Datenschutzverletzungen-data.pdf

So ist es hier geschehen. Zendesk als Auftragsverarbeiter hat die Verantwortlichen – namentlich also seine Kunden – über die Datenpanne informiert.

Die Liste der Firmenkunden von Zendesk ist schier unendlich lang23)https://www.zendesk.com/why-zendesk/customers/. Um nur ein paar wenige zu nennen:

- Reisen/Verkehr: Airbnb24)https://www.zendesk.com/customer/airbnb/, Uber25)https://www.zendesk.com/customer/uber/

- Mode: Fossil26)https://www.zendesk.com/customer/fossil/

- Unterhaltung: O2 Arena27)https://www.zendesk.com/customer/o2-arena/

- Gesundheitswesen: NHS28)https://www.zendesk.com/customer/nhs/, One Medical29)https://www.zendesk.com/customer/one-medical/

- Ernährung/Gastronomie: Freshly30)https://www.zendesk.com/customer/freshly/, Deliveroo31)https://www.zendesk.com/customer/deliveroo/, Opentable 32)https://www.zendesk.com/customer/opentable/

- Einzelhandel: John Lewis33)https://www.zendesk.com/customer/john-lewis/, Tesco34)https://www.zendesk.com/customer/tesco/

- Maschinenbau: Stanley Black and Decker35)https://www.zendesk.com/customer/stanley-black-decker/

- Öffentliche Einrichtungen: The State of Tenneessee36)https://www.zendesk.com/customer/state-tennessee/, Salvatory Army37)https://www.zendesk.com/customer/salvation-army/

- Schulungen: Coursera38)https://www.zendesk.com/customer/coursera/, Udemy39)https://www.zendesk.com/customer/udemy/, Vimeo40)https://www.zendesk.com/customer/vimeo/

- Technik: Xerox41)https://www.zendesk.com/customer/xerox/, vodafone42)https://www.zendesk.com/customer/vodafone/, evernote43)https://www.zendesk.com/customer/evernote/, cleverbridge44)https://www.zendesk.com/customer/cleverbridge/, CDN45)https://www.zendesk.com/customer/cdnetworks/, Mr Green46)https://www.zendesk.com/customer/mr-green/, foursqure47)https://www.zendesk.com/customer/foursquare/, MailChimp48)https://www.zendesk.com/customer/mailchimp/, datto49)https://www.zendesk.com/customer/datto/, Trustpilot 50)https://www.zendesk.com/customer/trustpilot/

Datenschutzprüfung „Incident Response“

All diese Unternehmen müssten nun eigentlich für sich bewerten, wie groß sich die Tragweite der Datenpanne bei deren Auftragnehmer im Einzelfall für sie darstellt. Angesichts der Kundenreferenzen von Zendesk dürften hier einige Köpfe rauchen.

Das meine ich durchaus ernst. Das BayLDA plant im Rahmen seiner gesetzlichen Aufgaben ganz aktuell eine Datenschutzkontrolle, bei der größere und datengetriebene Unternehmen mit (vermutlich) vielen Dienstleistern im internationalen Umfeld auf Datenschutzverletzungen bei Dienstleistern (sogar bei weiterer Unterauftragvergabe) geprüft werden. Also ein Paradebeispiel für die Kausa Zendesk.

Im Originaltext des BayLDA heisst es hierzu:

Die DS-GVO hat die Meldeschwelle für sogenannte „Datenpannen“ an das Risiko für die natürlichen Personen angepasst, das sich aus einer Verletzung der Sicherheit ergibt. Dies führte zu einer deutlichen Zunahme der Meldungen nach Art. 33/34 DS-GVO beim BayLDA. Auffallend bei den Meldungen ist bislang, dass die Ursache des Risikos fast ausschließlich beim Verantwortlichen in Bayern liegt. Da nach der DS-GVO allerdings auch Verletzungen der Sicherheit bei Dienstleistern (sogar bei weiterer Unterauftragvergabe) für die Verantwortlichen eine Meldeverpflichtung auslöst, stellt sich dem BayLDA die Frage, wieso es kaum Meldungen gibt, die von (internationalen) Dienstleistern ausgelöst werden. Die Prüfung soll diese Fragestellung erhellen und beschäftigt sich mit dem „Incident Response“ bei den größeren und datengetriebenen Unternehmen.

Quelle: Bayerisches Landesamt für Datenschutzaufsicht, Datenschutzprüfungen52)https://www.lda.bayern.de/de/kontrollen.html

Nicht fristgerechte Meldung

Äußerst problematisch dürfte es dabei für all diejenigen (europäischen) Unternehmen werden, die in Zendesk sensible personenbezogene Daten verarbeiten und die gesetzlich vorgeschriebene Meldepflicht von 72 Stunden verpasst haben. Ursächlich deshalb, weil sie durch Zendesk erst nach mehreren Tagen, in jedem Fall weit nach Ablauf der 72 Stunden, erstmals über den Vorfall informiert wurden. Aus dem Grund auch meine gezielte Anfrage.

Die von Zendesk ausführlich beschriebenen Maßnahmen zur Umsetzung der DS-GVO wirken da aus heutiger Sicht eher wie ein leeres Werbeversprechen.

In jedem Fall empfiehlt es sich für Unternehmen, die Zendesk nutzen, den Fall individuell für die eigene Firma zu prüfen und ggf. weitere Schritte intern mit dem Datenschutzbeauftragten abzustimmen.

Denn die verspätete Meldung des Auftragsverarbeiters und dessen Weigerung, den Kunden zu unterstützen, entbindet den Verantwortlichen keineswegs von seinen etwaigen Melde- und Benachrichtigungspflichten, sondern reitet diesen im Zweifel nur noch tiefer in die nunja, sie wissen, was gemeint ist.

Quellenverzeichnis