Italienische Bußgeldeintreiber der Polizei stellen Fotos und Daten ohne Passwortschutz ins Internet

Leserfrage: Dürfen die das? Europäisches Onlinezahlungsportal für Bußgelder ignoriert Datenschutz

Inhalt dieses Artikels

Diese Woche erreichte mich der Hinweis eines Lesers, der es in sich hat. Was im ersten Moment als vermeintliche Fake-Seite anmutete entpuppte sich als Datenleck auf offizieller Seite mit ungeahntem Ausmaß.

Der Sachverhalt

Der Betroffene wurde in seinem Italienurlaub mit seinem eigenen, hier in Deutschland angemeldeten PKW geblitzt.

Der Bußgeldbescheid wurde ihm nicht wie man es aus Deutschland kennt zugeschickt mit der Bitte zu überweisen, sondern – glaubt man dem Schreiben, das im Briefkasten des Betroffenen lag – die italienische Polizei engagiert ein Inkassounternehmen um die Bußgelder online einzusammeln.

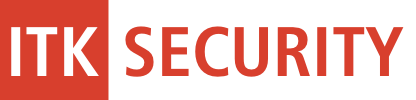

Entsprechende Vollmachten sind im Onlineportal glaubhaft hinterlegt.

Insgesamt wirkt der Webauftritt aber sehr unseriös. Grund genug für uns, das einmal näher unter die Lupe zu nehmen.

Fake oder nicht Fake

Der Verdacht, es könnte sich um eine Fake-Seite handeln, über die versucht wird, Geld abzugreifen, liegt nahe.

Obwohl alles ziemlich schäbig wirkt, müssen wir aber davon ausgehen, dass das Portal „echt“ ist. Weiter unten werden wir in der Tat feststellen, dass es tatsächlich kein Fake ist.

Das Schreiben, das der Betroffene per Post zugestellt bekommen hat, enthält jedenfalls allesamt korrekte Angaben. Der Betroffene erinnere sich daran, dass er an dieser Stelle geblitzt wurde. Die Daten, die wir später im Portal einsehen werden, stimmen ebenfalls. Daten zum Halter, Adressen, Fahrzeugtyp und Vergehen sind korrekt.

Dies lässt nur zwei Folgerungen zu:

- Entweder ist das Portal echt, oder aber

- die italienische Polizei hat sich Ihren Blitzerdatenbestand stehlen lassen und die gesammelten Daten sind in falsche Hände geraten.

Im zweiten Fall wäre die Konsequenz gar nicht auszudenken, das könnte ein Ausmaß annehmen wie der aktuelle Buchbinder-Fall1)https://www.itk-security.de/buchbinder-mit-firewall-waere-das-nicht-passiert/.

Wir wollen einmal positiv denken und davon ausgehen, dass es sich um ein echtes Portal handelt und prüfen demnach die weiteren Schritte.

Prüfungen

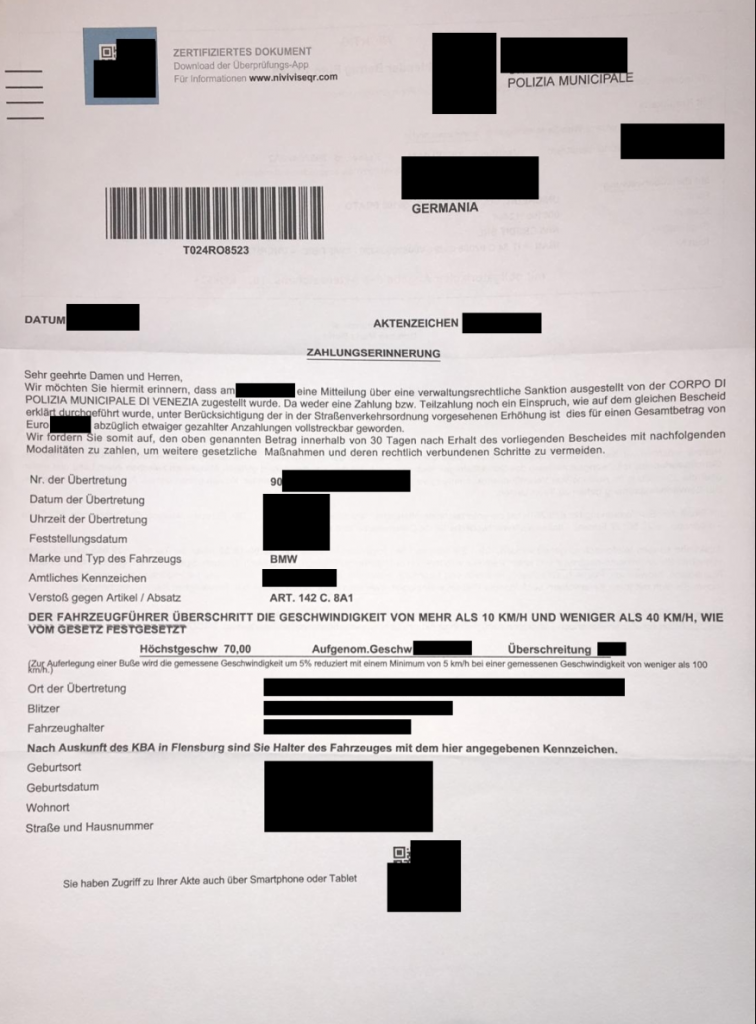

Ausgehend von der Echtheit des Portals, das unter emo.nivi.it zu finden ist (in diesem Fall verlinke ich das ausnahmsweise nicht, denn Google würde unsere eigene Webseite sonst als „unsicher“ einstufen – dazu weiter unten noch viel Spannendes) prüfen wir einmal die grundlegenden Dinge, die sich aus der Datenschutzgrundverordnung (GDPR / DS-GVO) sowie weiterer Rechtsvorschriften insbesondere aus dem europäischen Raum zwingend ergeben.

Kein Impressum

Sehr auffällig ist, dass weder die direkt verlinkten bzw. via QR Code angegebenen Webseiten, noch die Startseite des Portals, über ein Impressum verfügen.

Die Seite wird zwar augenscheinlich in Italien gehostet und dort mag es andere Gesetze geben als in Deutschland. Sie spricht aber eindeutig deutsche Nutzer an und somit gilt für diese auch die Impressumspflicht genau so als sei die Webseite unter einer deutschen Domain erreichbar (vgl. LG Frankfurt a.M.., Urt. v. 28.03.2003 – Az. 3-12 O 151/022)https://www.aufrecht.de/urteile/telekommunikation/lg-frankfurt-am-main-urteil-vom-28-maerz-2003-az-3-12-o-15102-anbieterkennzeichnung.html oder auch KG Berlin mit Urteil vom 08.04.2016 (Az. 5 U 156/14)3)https://www.online-und-recht.de/urteile/WhatsApp-muss-AGB-in-deutscher-Sprache-angeben-Kammergericht-Berlin-20160408/).

Ich bin kein Fachmann für italienisches und international länderübergreifendes Recht, aber ich denke doch, dass hier ein Impressum nötig wäre.

Zumindest wird man ja wohl erwarten dürfen herausfinden zu können, mit wem wir es hier zu tun haben und wem wir da eigentlich Bußgelder zahlen. Angebracht wäre es allemal. Aber weit gefehlt. Italienische Behörden sehen das offenbar anders.

Zum Vergrößern einfach das Bild anklicken. Vielleicht findet ja jemand doch ein Impressum, das ich übersehen habe?

In den Kontaktmöglichkeiten findet sich auch nichts Aufschlussreiches. Eine info-Mailadresse, eine italienische Telefonnummer aus Florence mit dem direkten Vermerk, man möge sich doch bitte an denjenigen wenden von dem man Post bekommen hat. Mehr steht da nicht.

Einer Impressumspflicht genügt das so in keinem Fall.

Auch der Hoffnungsschimmer, die FAQ („häufig gestellte Fragen“) könnten Aufschluss geben, wird schnell enttäuscht. Da hat sich jemand ganz besonders viel Mühe gegeben.

Ungültige Datenschutzerklärung

An eine Datenschutzerklärung werden ziemlich genau festgelegte Anforderungen gestellt, wunderschön erklärt z. B. bei den Herting Oberbeck Rechtsanwälten4)https://www.datenschutzkanzlei.de/datenschutzerklaerung/. Wer sich damit nicht auskennt oder kein Geld hat, um einen Fachmann dafür zu bezahlen, der kann sich eines der vielen, teils sogar kostenlosen Impressums- und Datenschutzgeneratoren bedienen (meine Empfehlung: Datenschutzgenerator des von mir schon häufiger zitierten RA Dr. Schwenke5)https://datenschutz-generator.de/kanzlei-dr-schwenke/)

Für die Betreiber dieser Plattform scheint das alles keine Relevanz zu haben.

Ohne auf die Details einzugehen kann man hier sehr schnell feststellen, dass die dort abgedruckte Datenschutzerklärung nicht in Ordnung sein kann.

Es reicht ein einfaches Beispiel hierzu: Es fehlt jeglicher Vermerk darüber, wie und wo und in welchen Fällen man Beschwerde einreichen kann. Die Datenschutzerklärung fällt bei so ziemlich jedem einzelnen Prüfschritt durch, den ich für unsere Kunden normalerweise durchführe.

Keine SSL Verschlüsselung (nur HTTP)

Hier fängt es an, richtig spannend zu werden.

Webseiten, die personenbezogene Daten verarbeiten, sind grundsätzlich zu verschlüsseln.

Die Links sehen in etwa so aus:

https://www.emo.nivi.it/QRCode.aspx?x=nnnnnnnnnnnnnnnnnnnn

…wobei hier die vielen n durch Zahlen und Buchstaben zu ersetzen sind, die wahrscheinlich dynamisch generiert werden aber in jedem Fall eindeutig zum jeweiligen Sachfall zugehörig sind. Insofern handelt es sich rechtlich gesehen also um einen pseudonymisierten Datensatz. Wohlgemerkt nicht anonymisiert sondern pseudonymisiert, das heisst man kann aus diesem Code eindeutig auf die Person zurück schließen.

Ein feiner Unterschied, den auch unser lieber Gesundheitsminister Jens Spahn bis heute immer wieder in seiner Argumentation zur Weitergabe von Gesundheitsdaten (vorsätzlich?) durcheinander bringt. Anonym heisst anonym, also nicht zurückverfolgbar. Pseudonym heisst nur, dass ich statt A sage B. Jeder, der weiß, dass ich A statt B sage weiß auch was gemeint ist, wenn ich B sage.

Aber zurück zum Thema. Da würde man jedenfalls ein HTTPS im Link erwarten und kein HTTP.

Der Versuch, durch manuelle Eingabe von „https“ vor der Adresse (das „s“ in „https“ vermittelt die gesicherte Verbindung) vielleicht auf eine verschlüsselte Version der Seite zu gelangen, scheitert ebenfalls.

Soll heißen, es werden hier eindeutig personenbezogene Daten ohne jegliche Verschlüsselung übermittelt. Das ist unzulässig.

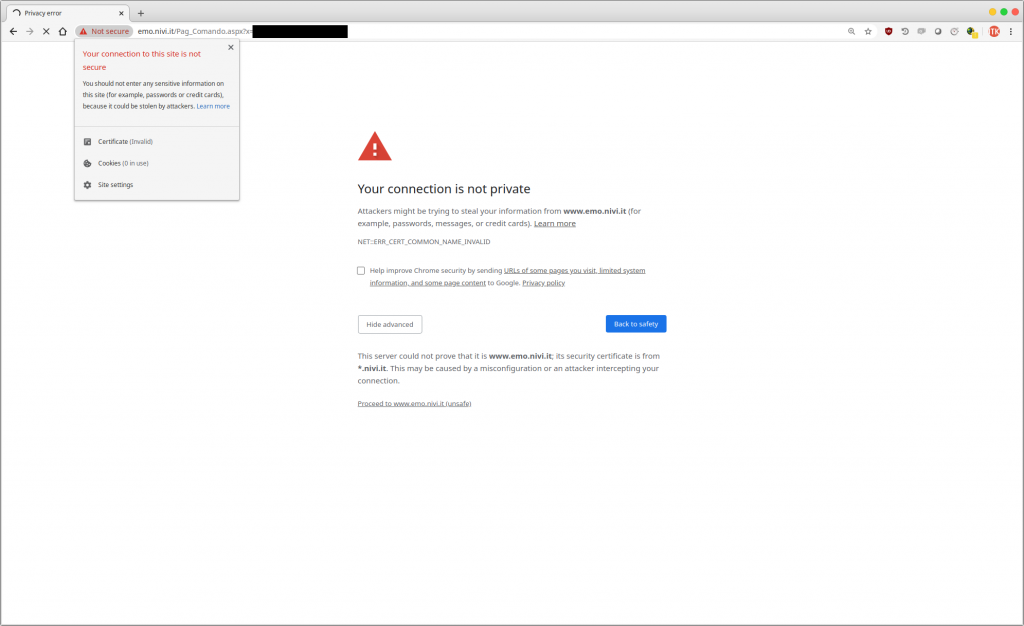

Veralteter SSL Standard auf Zahlungswebseite

Nutzt eine Webseite veraltete Technik und schwache SSL Verschlüsselung – insbesondere solche die als „gecrackt“ gilt – erkennen Webbrowser wie Google Chrome oder Mozilla Firefox schon beim Surfen, dass hier etwas nicht in Ordnung sein kann. Der Benutzer wird dabei sogar gewarnt, er solle keine sensiblen Daten und erst Recht keine Bankingdaten auf dieser Webseite eingeben.

Dreimal dürfen Sie raten. Genau das passiert hier, sobald der (HTTP) QR Code Link auf die (HTTPS) Zahlungsseite intern umleitet.

Schon bevor ich überhaupt in der Lage bin, aktiv etwas zu tun, muss ich Sicherheitsrisiken bestätigen.

Zum Vergrößern einfach das Bild anklicken.

Hier werden die Webseiten also an sich zwar verschlüsselt, nur leider mit einem längst als „gehackt“ geltenden SSL Standard. Gerade für Webseiten mit Zahlungsinformationen und anderen sensiblen Daten ist das ein Armutszeugnis, solche Seiten sollte man eigentlich sofort wieder verlassen.

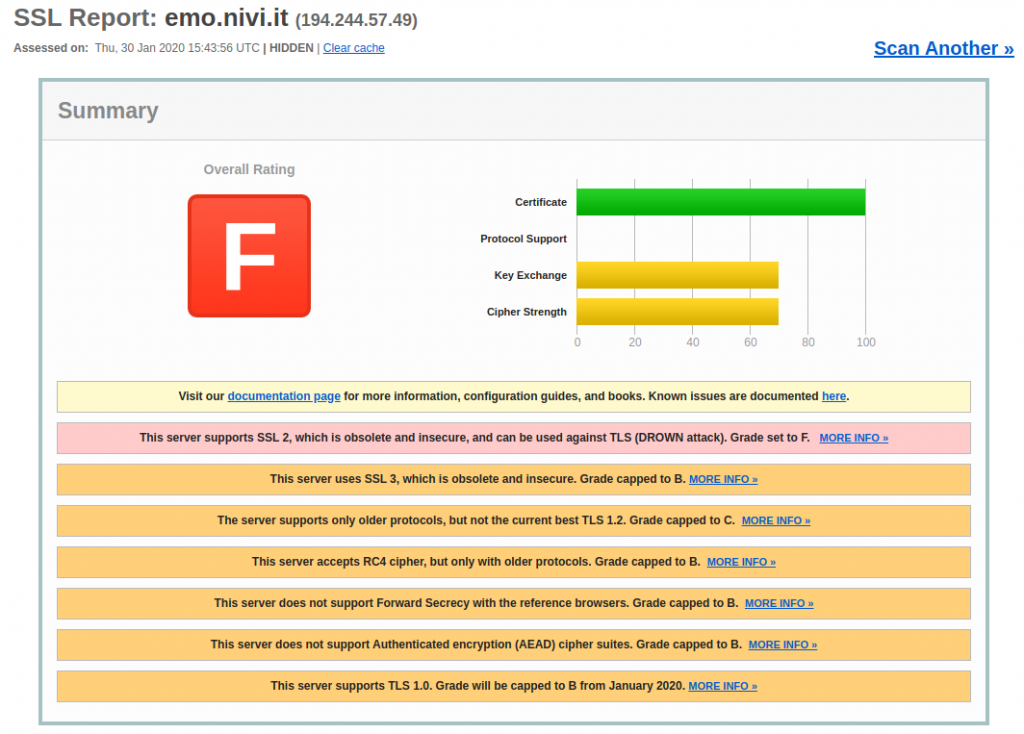

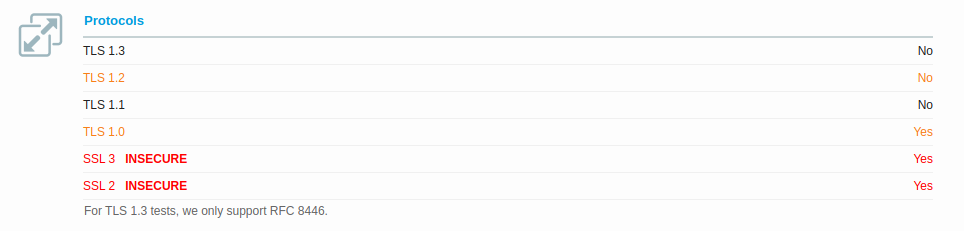

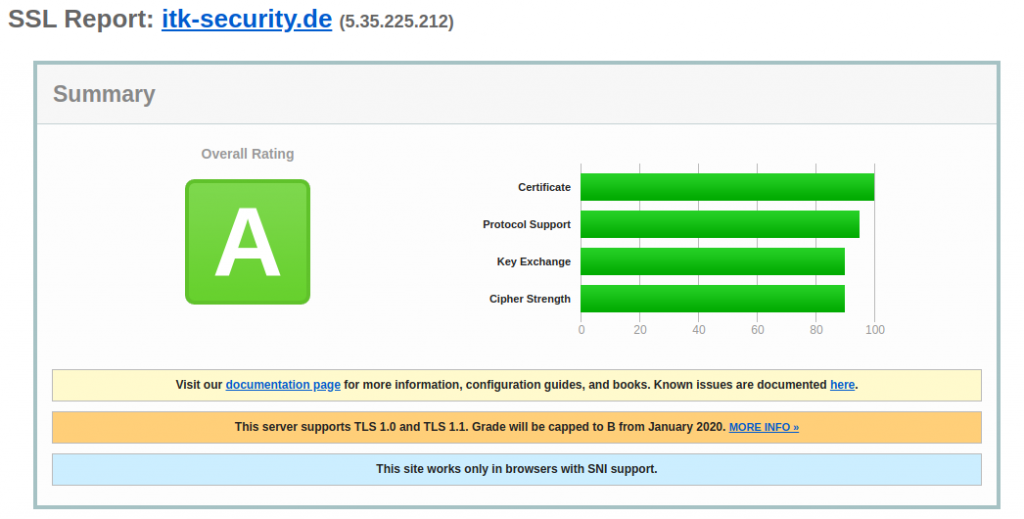

Eine kurze Analyse des Sicherheitsstandes des Webservers offenbart Schlimmes. Das schlechteste Ergebnis, das ich jemals bei einem Webserver gesehen habe. Wobei das auch der schlechteste Ergebniswert ist, den man erreichen kann. Weniger geht nicht. Sogar die Webserver der Bundesrechtsanwaltskammer sind besser geschützt.

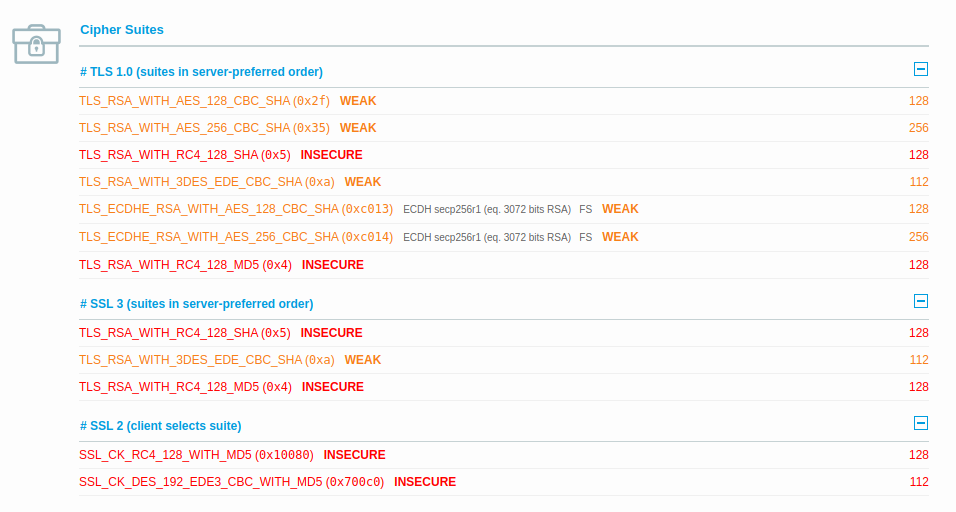

Die verwendeten Protokolle auf den Servern der italienischen Geldeintreiber sind unsicher.

Die verwendete Verschlüsselung ist ebenfalls unsicher.

Wie auch schon in anderen Beispielen erlaube ich mir den Vergleich zu unserer eigenen Webseite zu ziehen. Wir haben hier nur ein paar kostenlose Artikel für unsere Kunden. Es gibt weder Zahlungssysteme noch sonst irgend welche relevanten personenbezogenen Daten, die hier verarbeitet werden. Ich würde also schon sagen, dass unsere eigene Webseite vom Schutzbedürfnis eigentlich wesentlich weiter unten anzusiedeln ist als das Inkassoportal der Italiener.

Hinweis: Wir haben aus Kompatibilitätsgründen noch die älteren Standards namens TLS 1.0 und TLS 1.1 aktiviert, damit unsere Webseite auch auf älteren Rechnern noch funktioniert. Sonst hätten wir sogar die Bestmarke A+ als Rating erreichen können.

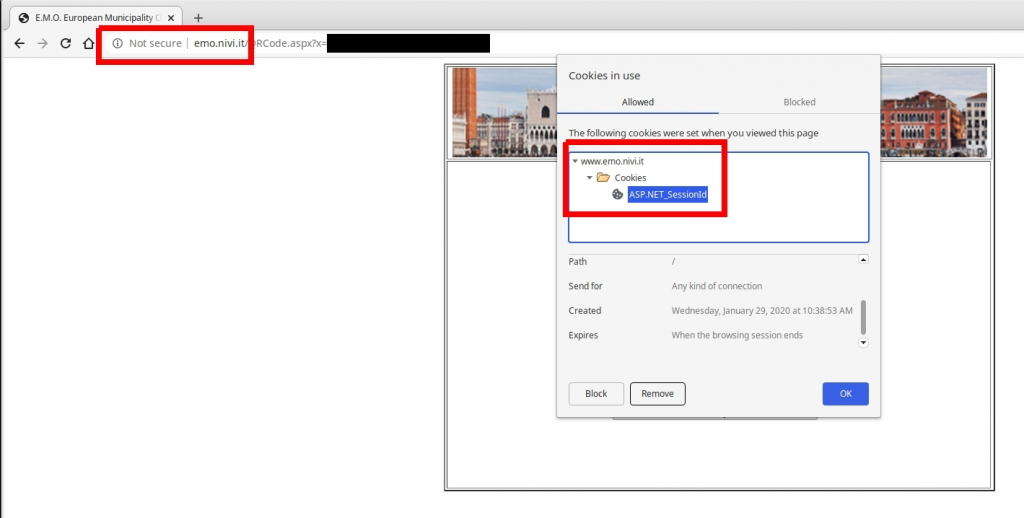

Missachtung der Cookie-Hinweispflichten

Wird durch eine Webseite ein Cookie gesetzt – das sind kleine Textdateien, anhand derer ein Webserver beispielsweise den Besucher wiedererkennen kann – so ist der Anwender vor dem Setzen des Cookies darüber zu informieren.

Der bloße Hinweis über einen eingeblendeten Text, wie es auch viele Webseiten typischerweise heute noch machen, ist nicht ausreichend.

Aber selbst dieser Hinweis fehlt auf diesem Portal. Der Benutzer wird beim Betreten der Seite mit keinem Wörtchen darüber informiert, dass ein Cookie gesetzt wird.

Insofern ist auch hier schnell klar, dass das so nicht den rechtlich zwingenden Anforderungen der EU genügt.

Zum Vergrößern einfach das Bild anklicken.

Personenbezogene Daten ohne Passwortschutz

Wir wundern uns schon sehr darüber, dass die italienische Polizei nichts von aktueller Verschlüsselung hält.

Aber damit nicht genug. Von Passwörtern hat man offenbar auch noch nie etwas gehört.

Selbstverständlich werden wir hier keine direkten Links zu den ohne Passwort im Internet veröffentlichten Informationen mitteilen. Alles, was hier im Folgenden abgedruckt ist, ist aber frei im Internet zugänglich und zwar

- über unverschlüsselte Direktlinks

- auf einer schlecht verschlüsselten Zahlungswebseite

- ohne Benutzer- und/oder Passwortabfrage

- ohne Einmalpasswort

- ohne Identifikationsprüfung.

Jeder, der einen etwaigen Direktlink kennt, kann sich ganz offensichtlich ohne jegliche Kontrolle alle Unterlagen fremder Leute herunterladen.

Wir erinnern uns an die Form der Direktlinks:

https://www.emo.nivi.it/QRCode.aspx?x=nnnnnnnnnnnnnnnnnnnn

Diesen Link kann man völlig problemlos weiterleiten, veröffentlichen oder auch beliebig viele solche Links durch bloßes Ausprobieren herausfinden. Einen Passwortschutz gibt es, wie gesagt, nicht. Jeder, der den Link kennt oder durch zufälliges Ausprobieren einen gültigen Link erwischt, kann sich munter fremder Daten bedienen.

Dabei wäre es im konkreten Fall so einfach, automatisch ein Einmalpasswort zu vergeben. Man könnte das KFZ Kennzeichen verwenden, oder die Aktennummer. Denn diese Informationen kann nur derjenige kennen, der auch Post bekommen hat und somit legitimerweise Zugriff auf diese Daten haben darf.

Aber so etwas sucht man hier vergebens. In Italien gelten offenbar andere Gesetze als in der EU.

Kein Schutz vor Brute Force Attacke

Den fehlenden Passwortschutz alleine könnte man möglicherweise noch irgendwie verargumentieren, wenn es denn ansonsten gängige Schutzmechanismen gäbe.

Wenn man schon ausschließlich mit Direktlinks ohne Passwortschutz arbeitet wäre es das Mindeste, Angreifer nach einer gewissen Anzahl an Fehlversuchen auszusperren10)https://www.security-insider.de/was-ist-ein-brute-force-angriff-a-677192/. Auch wenn ein Angreifer dann die IP Adresse seines Internetanschlusses ändern könnte um wieder von Vorne zu beginnen, es würde zumindest den zeitlichen Aufwand um an Dokumente zu kommen erheblich vergrößern.

Ob es so einen Schutzmechanismus überhaupt nicht gibt oder dieser nur einfach nicht funktioniert, das lässt sich nicht mit Sicherheit sagen.

Was sich aber mit Sicherheit sagen lässt ist, dass in allen unseren Tests beliebig oft neue Direktlinks ausprobiert werden konnten, ohne, dass wir jemals geblockt oder gesperrt wurden. Insofern, leider auch hier, kann man nur den komplett fehlenden Schutz feststellen.

Da es keinen Passwortschutz gibt ist das prikär. Ich bräuchte vermutlich keine 20 Minuten um ein Script zu programmieren, das alle möglichen Kombinationen errechnet und dann eine nach der anderen ausprobiert. Immer dann, wenn das Script einen gültigen Direktlink gefunden hat, lädt es die im Portal hinterlegten Daten herunter.

Ob man das überhaupt als „Hacken“ bezeichnen kann weiß ich gar nicht. Ist es hacken, wenn man gar keine Schutzfunktionen umgeht sondern einfach nur herunterlädt, was da frei im Internet ohne Passwort herumschwirrt?

Das Risiko ist mir zu groß, ich belasse es bei der „theoretischen Aussage“, dass es mit einfachsten Mitteln möglich wäre.

Personenbezogene Daten frei im Internet verfügbar

Widmen wir uns nun der Datenbasis, um die es hier eigentlich geht.

Welche Daten sind das, die wir über dieses Portal frei verfügbar herunterladen können?

Nun, das sind leider eine ganze Menge an personenbezogenen Daten. Nicht nur Anschrift und Adresse, sondern auch solche Daten, die man wohl eher als besonders schützenswert ansehen muss. Nämlich praktisch alles, was zum jeweiligen Bußgeldfall vorhanden ist (Liste nicht abschließend, dies sind nur die offen verfügbaren Daten aus dem konkreten Fall unserer Leseranfrage):

- Name, Anschrift, Kontaktdaten des Halters

- Daten zum KFZ, Typ, Kennzeichen

- Bußgeldbewährtes Vergehen, Aktenzeichen

- Daten der Polizeibehörde und derer Angestellter

- Daten über Zeugen (zumindest glaube ich das mit meinem gebrochenen Italienisch)

- Blitzerfotos

- Informationen über erhobene Bußgelder

- Zahlungsdaten

- Stellungnahmen und Aussagen zum Vergehen

Bespiele gefällig?

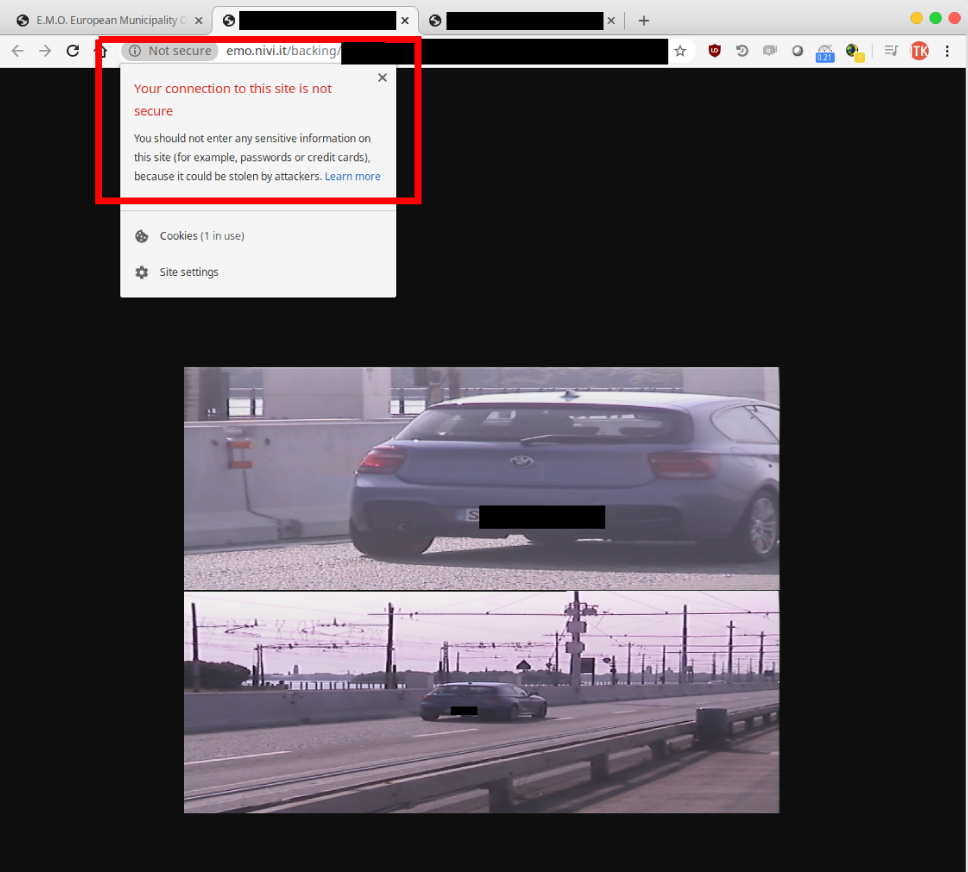

Besonders eindrucksvoll finde ich die Blitzer-Farbfotos, die man sich hier einfach so mir nichts dir nichts herunterladen kann:

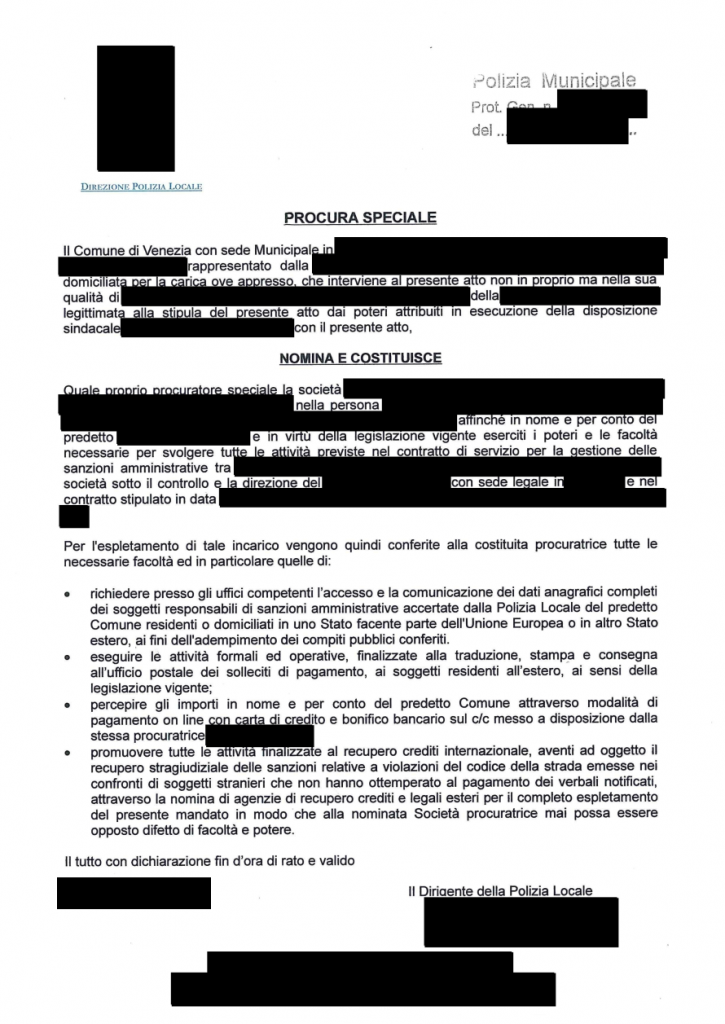

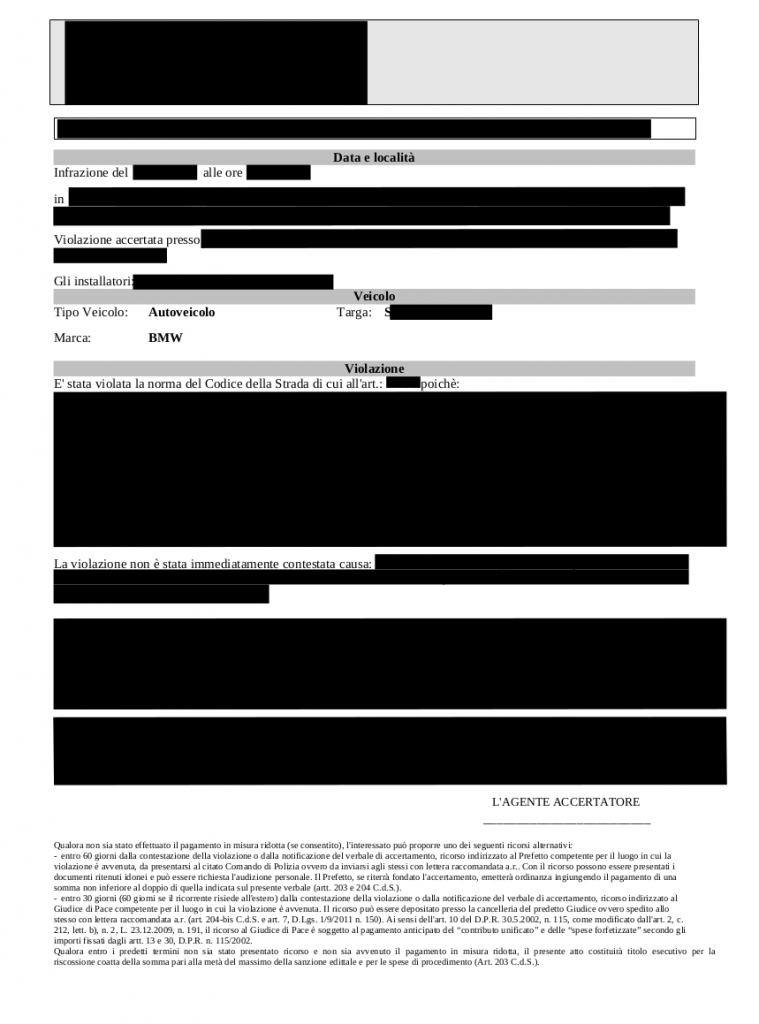

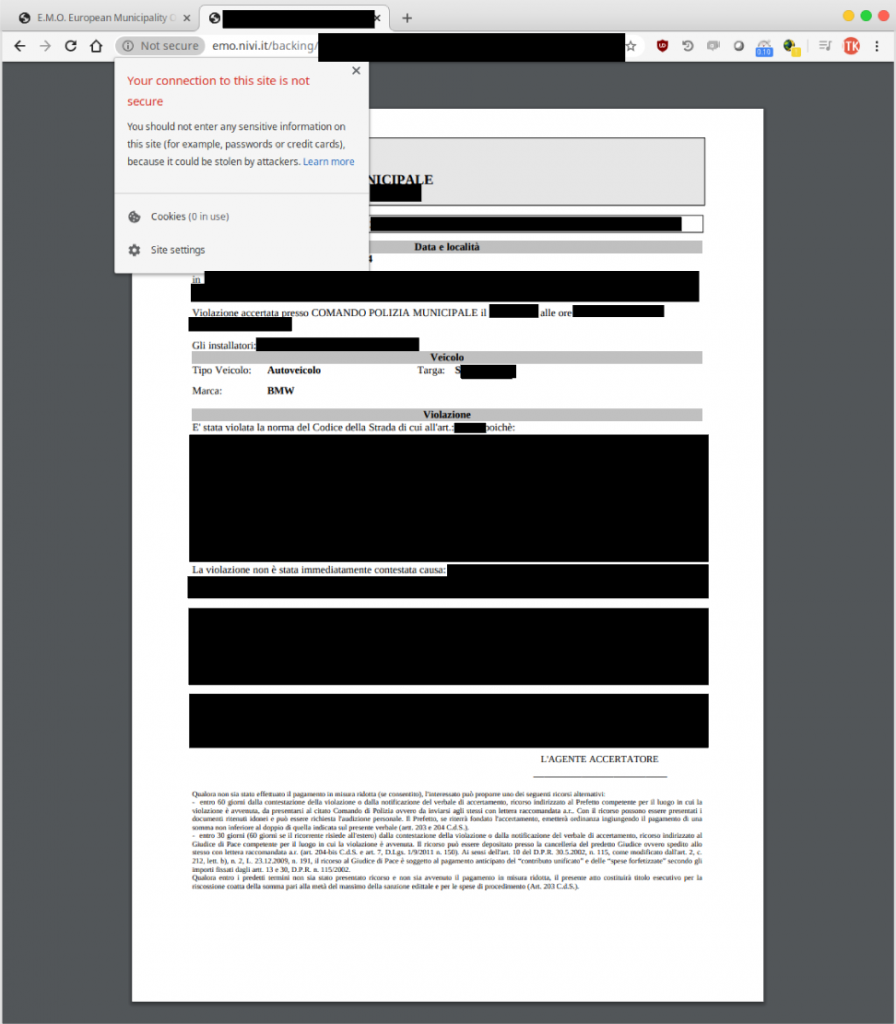

Auch nicht schlecht ist der Bußgeldbescheid, der ausführliche personenbezogene Daten beinhaltet. An der Menge der Stellen, die ich für diesen Artikel schwärzen musste, wird wohl schnell klar, dass so etwas ohne Passwort- oder sonstigen Schutz absolut nichts im Internet zu suchen hat.

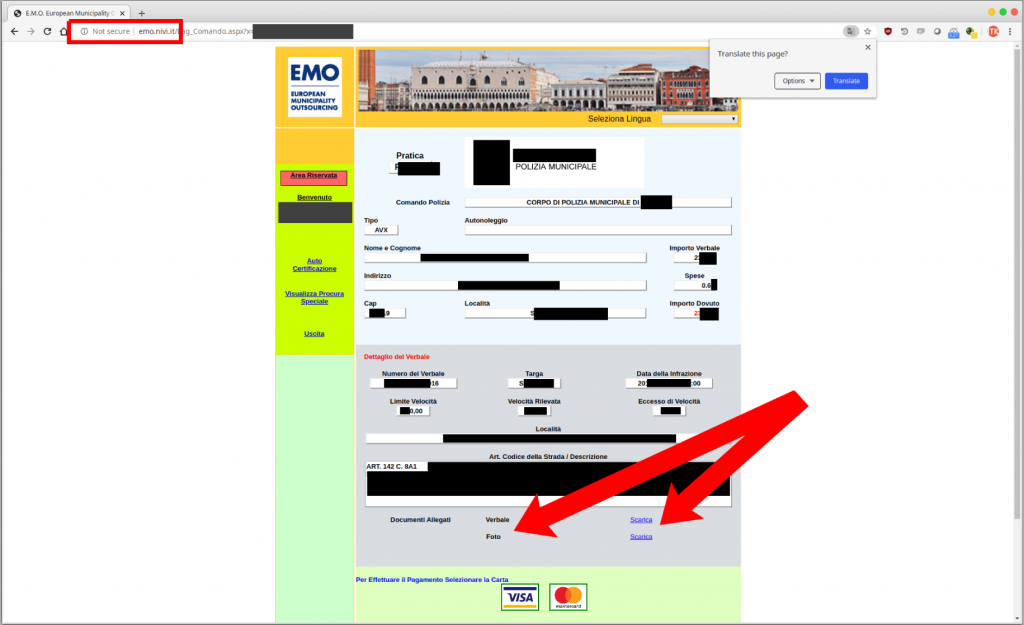

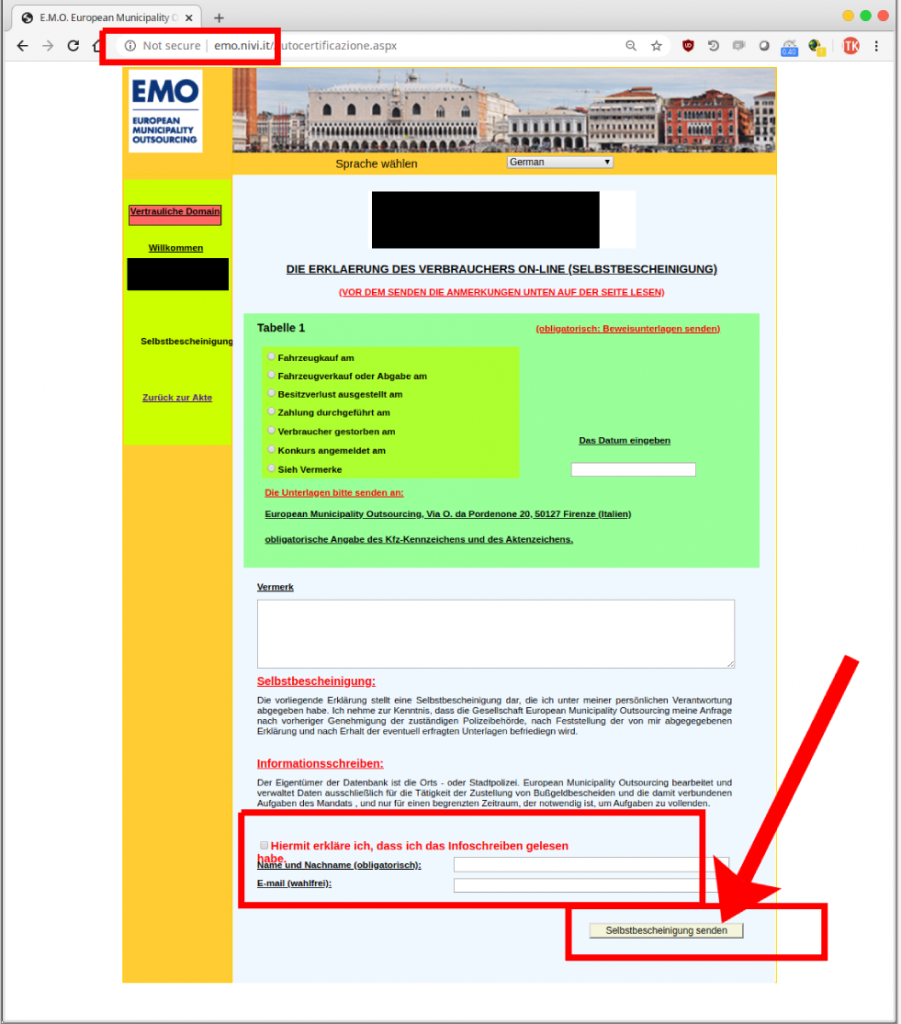

Im Portal selbst findet man natürlich auch in den Onlineformularen um das Bußgeld zu begleichen zahlreiche personenbezogene Daten. Ich kann es gar nicht oft genug sagen, selbstverständlich auch hier alles ohne Passwort, ohne jegliche Schutzvorkehrungen.

Zum Vergrößern einfach das Bild anklicken.

Unter den mit roten Pfeilen markierten Links gelangt man zu weiteren Dokumenten. Auch diese sind nicht etwa auf einem gesicherten Dateiserver abgelegt, sondern über interne Links desselben Webservers – ohne Passwort – erreichbar.

Zum Vergrößern einfach das Bild anklicken.

Zum Vergrößern einfach das Bild anklicken.

Übertragung per schlecht verschlüsseltem Webformular

Dumm ist jetzt vor Allem, dass nicht nur die, nennen wir es einmal behördliche Seite allen Rechtsvorschriften trotzt, sondern der Benutzer ja auch noch irgendwie reagieren muss.

Um das Bußgeld zu bezahlen, muss der Betroffene nun einmal dieses Portal verwenden.

Da gäbe es zum Beispiel eine auszufüllende Erklärung, in der es zwar auch optionale Angaben gibt aber eben auch Pflichtangaben. Übertragen wird das Formular mit allen vom Betroffenen gemachten Angaben – richtig – über hoffnungslos veraltete Systeme.

Selbst, wenn man sich also als Betroffener dessen bewusst wird, dass es hier ernsthafte Probleme gibt, hat man keine Chance als wider besseren Wissens trotzdem dieses Portal zu verwenden um sein Bußgeld zu begleichen. Welch Ironie.

Zum Vergrößern einfach das Bild anklicken.

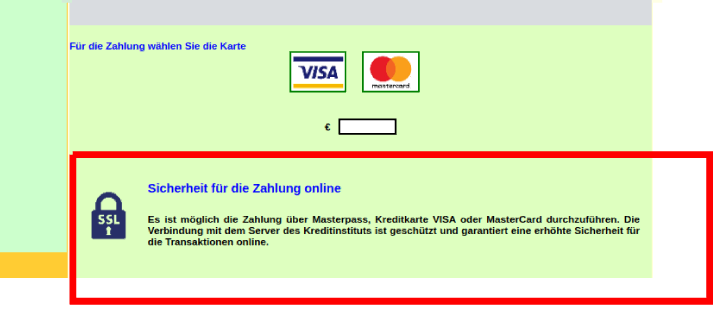

Banking angeblich sicher, obwohl das nicht stimmt

Den krönenden Abschluss bringt der Hinweis darauf, dass die Seite sicher sein soll. Zugegeben, es heisst nur, dass die Verbindung zum Server der Bank sicher ist. Aber welcher Anwender wird diesen feinen Unterschied schon verstehen und ist das wirklich so?

Also ich für meinen Teil finde nicht, dass man die schlechteste Note, die man in einem Sicherheitstest überhaupt haben kann, als „sicher“ bezeichnen darf. Das ist einfach nicht richtig.

Schlussfolgerung

Der abschließende Hinweis zur sicheren Zahlungsmöglichkeit kann nicht darüber hinwegtäuschen, dass das von den italienischen Behörden verwendete System zur Bußgeldabwicklung nicht den geringsten Sicherheitsstand attestiert bekommt.

Bei dermaßen vielen und solch gravierenden Datenschutzverstößen auf einer offiziellen von Behörden genutzten Webseite stellt sich nun schlussendlich doch noch einmal die Frage, ob das wirklich sein kann oder ob es nicht doch ein Fake ist.

Falls es wirklich ein Fake sein sollte, schließen sich unweigerlich weitere Fragen an:

- Wo haben die Betrüger die Kontaktdaten her?

- Wo haben die Betrüger die Blitzerfotos her?

- Wo haben die Betrüger die Aktenzeichen mit vollständigem Inhalt des Bußgeldverfahrens her?

Die Webseite wurde im Jahr 2002 direkt in Italien registriert.

Domain: nivi.it Status: ok Signed: no Created: 2002-06-03 00:00:00 Last Update: 2019-04-20 00:56:53 Expire Date: 2020-04-04 Registrant Organization: NIVI CREDIT S.R.L.

Quelle: https://whois.domaintools.com/nivi.it11)https://whois.domaintools.com/nivi.it

Als Webserver wird laut Auswertung ein Microsoft-IIS/7.0 mit ASPX-basierter Webseite verwendet (vgl. Screenshots sowie Serverabfrage über https://whois.domaintools.com/nivi.it12)https://whois.domaintools.com/nivi.it). Ich hoffe, die Versionsangabe ist einfach nur veraltet oder bewusst falsch gesetzt um potenzielle Angreifer zu verwirren, denn Version 7 ist mal gute zehn Jahre alt und wurde mit dem Windows Server 2008 ausgeliefert, der gar nicht mehr mit Sicherheitsupdates versorgt wird13)https://support.microsoft.com/de-de/help/4456235/end-of-support-for-windows-server-2008-and-windows-server-2008-r2. Wobei es andererseits in Bild passen würde, denn die Sicherheitstechnik auf der Webseite erscheint ja auch nicht gerade durchgehend aktuell.

Das wäre jedenfalls glatt noch ein weiterer Prüfschritt, den ich aber jetzt auch mal den „offiziellen“ Ermittlern überlasse.

Wie auch immer, der Webserver IIS wäre ungewöhnlich für „schädliche“ Webseiten, denn dafür werden normalerweise weniger wartungsintensive und wesentlich leistungsfreundlichere Webserver verwendet. Kaum ein Betrüger dürfte sich einen teuren Microsoft Webserver kaufen, wenn er denselben Zweck auch mit einem kostenlosen Linux Webserver erzielen kann.

Außerdem ist es extrem unwahrscheinlich, dass 18 Jahre lang niemand bemerkt hat, dass es sich um eine Betrügerseite handelt.

Ich recherchiere weiter und stelle über den registrierten Eigentümer fest, dass es sich bei der Firma NIVI CREDIT S.R.L. offenbar tatsächlich um einen legitimen Geldeintreiber handelt. Das Unternehmen treibt unter anderem auch italienische Mautgebühren ein.

Eine ganz tolle Zusammenfassung darüber, was Nivi Credit so treibt, habe ich bei Rechtsanwalt Dr. jur. Marc Herzog (Anwalt für Strafrecht, Verkehrsrecht, Bußgeldrecht, Unfallregulierungen, Führerscheinrecht, Versicherungsrecht und Zivilrecht) gefunden. Er schreibt hierzu unter anderem:

Nivi Credit ist ein Inkassounternehmen aus Italien. Es wird von den italienischen Autobahnbetreibern beauftragt, nicht bezahlte Mautgebühren bei den jeweiligen Fahrzeughaltern einzufordern. Das ist nach dem italienischen Recht erlaubt – es handelt sich also nicht um eine Betrugsmasche.

Quelle: https://www.drherzog.de/rechtnews/was-tun-bei-mahnforderungen-von-nivi-credit-aus-italien/

Es ist also alles echt. Echt schlimm.

Der Fall reiht sich ein in die endlosen Meldungen über Datenpannen, über die auch wir so rege berichten.

Ich habe den Satz eigentlich schon zu oft geschrieben, aber es ist auch hier leider wieder einmal so, dass der Betroffene der Dumme ist. Was soll der Betroffene denn machen? Ohne Zutun des Betroffenen werden seine sensiblen Daten quasi öffentlich zur Schau gestellt. Möchte er sein Bußgeld bezahlen um weitere Inkassomaßnahmen zu verhindern, muss er darüber hinaus noch mehr sensible Daten im unsicheren Portal hinzufügen und auch diese sind dann öffentlich für jedermann dort einsehbar.

Und das alles von einer Stelle, die zwar rein rechtlich ein privates Inkassounternehmen ist aber eben von der italienischen Polizei und/oder anderen behördlichen Stellen genutzt wird. In der Außenwirkung ist das aber nicht ohne Weiteres erkennbar.

Überall pranken die Logos und Schriftzüge der „Polizia Municipale“. Mindestens eine Mitverantwortlichkeit der italienischen Polizei dürfte hier wohl gegeben sein.

Empfehlung

Ich empfehle jedem Betroffenen, eine Meldung an eine Aufsichtsbehörde seiner Wahl zu starten. Gerne auch unter Nennung dieses Artikels, das macht es für die Datenschützer dort einfacher wenn der gesamte Fall bereits aufbereitet verfügbar ist.

Für uns in Bayern geht das zum Beispiel ganz einfach über das Meldeformular unter https://www.lda.bayern.de/de/beschwerde.html14)https://www.lda.bayern.de/de/beschwerde.html. Die Behörde leitet das dann von Amts wegen an die zuständige Stelle weiter.

Ich für meinen Teil habe dies ebenfalls bereits gemeldet und bin gespannt, ob ich überhaupt Antwort erhalten werde. Denn leider geht die Anfrage wohl postwendend an die italienische Aufsichtsbehörde und ich habe so meine Zweifel, dass diese entsprechende Bußgelder und weitere Maßnahmen gegen die eigenen Geldeintreiber verhängen wird.

Sich bei italienischen Behörden darüber zu beschweren, dass italienische Behörden die Gesetze der EU missachten, erscheint ja wirklich fast schon lächerlich aber warten wir mal ab, vielleicht greift ja auch die Presse diesen Fall noch auf. Erfahrungsgemäß kommt erst dadurch alles so richtig in Fahrt.

Eine Meldung direkt an die EU ist leider nicht vorgesehen15)https://edps.europa.eu/data-protection/our-role-supervisor/complaints-wizard_de. Total kontrovers eigentlich, denn das Prinzip der DS-GVO sieht an so vielen Stellen unabhängige Kontrollen vor und ausgerechnet beim Beschwerderecht darf ich mich dann nicht direkt an Brüssel wenden. Aber so ist das wohl.

Quellenverzeichnis